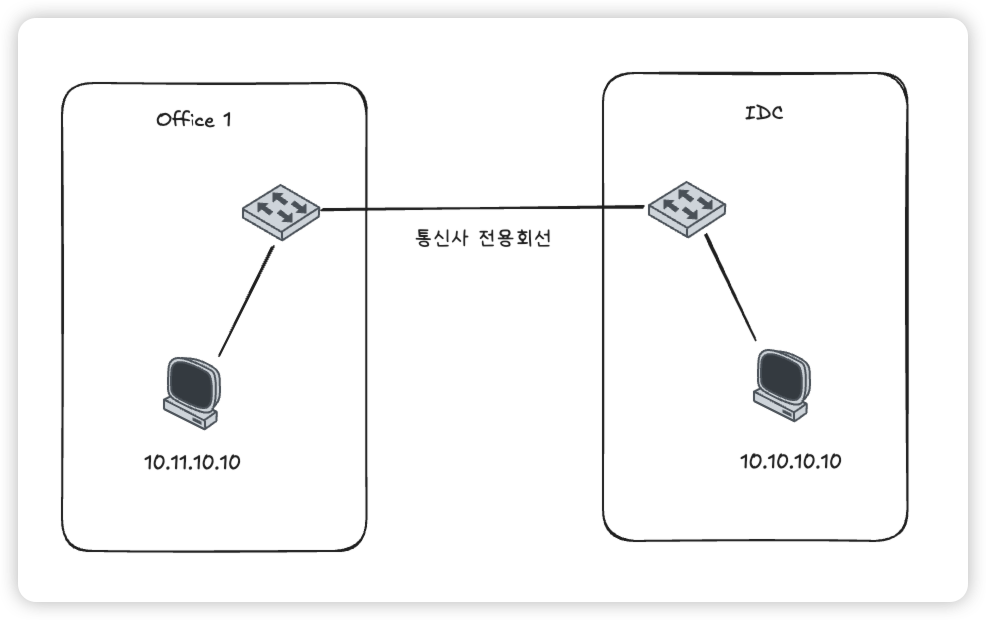

기업에서 사설망을 구성하여 외부 네트워크와 분리를 진행

만약 새로운 sites(Office, IDC 등)에서 동일한 사설 네트워크를 사용하려면 다음과 같은 대안이 있음

- 전용회선 연결

- IPsec VPN 연결

전용회선의 경우 통신사와 회선을 계약해 다음과 같이 직접 스위치에 연결함 (실제로는 앞단에 xconn 같은 장비 필요)

하지만 전용회선 계약에는 상당한 비용이 들어감.

- 거리, 대역폭에 따라 비용이 더 커짐

- 해외 Office 연결까지 고려하면 부담이 큼

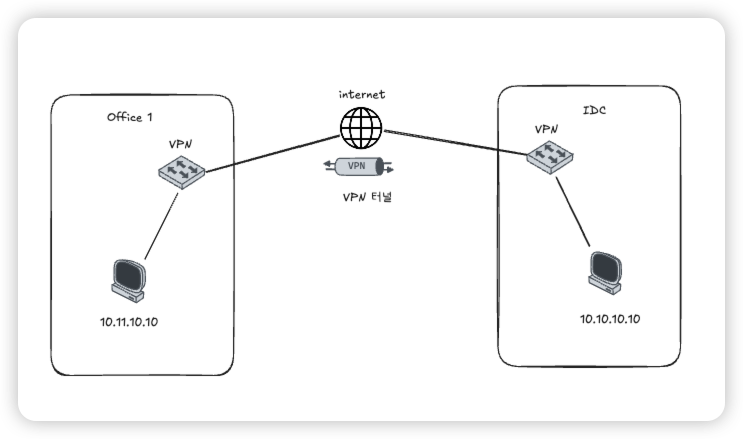

때문에 대안으로 IPsec VPN을 통해 site 간 네트워크 연결을 구성하는 경우가 많음

IPsec VPN

기존 IP 패킷에 인증 헤더(AH, Authentication Header) 또는 보안 페이로드(ESP, Encapsulating Security Payload) 를 추가해, 수신 VPN 장비에서 해당 헤더를 확인하고 인증 및 복호화를 진행

라우팅 과정에서는 예를 들어 사설 IP(10.10.10.10)로 가기 위해 패킷에 보안 관련 헤더를 추가해 VPN 장비까지 전달하고, 이후 VPN 장비에서 decapsulation을 거쳐 원래의 패킷을 복원

패킷 흐름

-

내부 클라이언트 → VPN 게이트웨이

- 사용자가 사설망(예: 10.10.10.10)으로 패킷을 전송

- 이 패킷은 일반 라우팅 규칙에 따라 VPN 게이트웨이(방화벽/라우터)로 전달

-

VPN 게이트웨이에서 캡슐화

- VPN 장비는 사설 패킷을 **IPsec 헤더(AH 또는 ESP) 추가 **

- 외부망 통신이 가능하도록 새로운 공인 IP 헤더를 붙여 인터넷으로 전달

- 사설 IP 목적지를 가진 원래 패킷은 공인 IP 패킷 속에 숨어서 이동

-

인터넷 구간 전송

- 인터넷 상에서는 단순히 공인 IP → 공인 IP 통신으로만 보임

- 따라서 ISP 라우터들은 사설 IP를 알 필요 없이, 공인 IP 경로만 따라감

-

수신 VPN 게이트웨이에서 Decapsulation

- 수신 측 VPN 게이트웨이는 IPsec 헤더를 확인

- 암호화되어 있으면 복호화, 인증값을 확인한 후 원래 사설 패킷을 복원

-

목적지 사설망으로 전달

- 최종적으로 복원된 사설 패킷은 내부 라우팅을 통해 목적지(예: 10.10.10.10)로 정상 전달

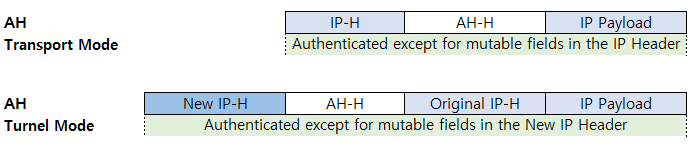

AH

인터넷 망을 통과하면서, 해당 패킷이 변조되었나(무결성), 패킷이 신뢰할 수 있는 송신자가 보냈나(인증)을 검증

Transport vs Tunnel Mode

AH의 두 가지 모드

- Transport 모드: 원래 IP 헤더는 그대로 두고, 페이로드만 보호. → IP 헤더 자체에 대한 인증은 불가능. 따라서 중간에서 IP 헤더가 변조되면 문제가 될 수 있음

- Tunnel 모드: 원래 IP 패킷 전체(IP 헤더 포함)를 새로운 IP 헤더로 감싸 인증. → 패킷 위·변조 방지 가능

보통 Tunnel 모드를 사용해 헤더까지 보호

AH는 암호화는 하지 않고 무결성과 인증만 제공한다는 점이 한계

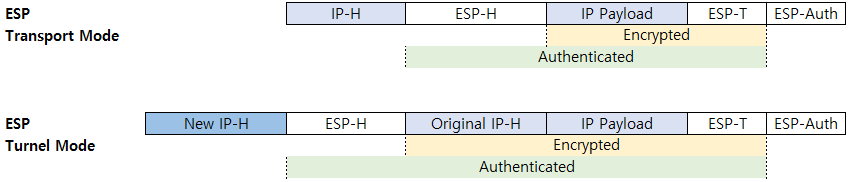

ESP

ESP는 AH와 달리 무결성, 인증뿐 아니라 **암호화(encryption)까지 제공 **

즉, 단순히 패킷이 변조되지 않았는지를 확인하는 것에서 더 나아가, 데이터 자체를 암호화하여 기밀성을 보장

ESP 역시 Transport 모드와 Tunnel 모드를 지원

- Transport 모드: 원래 IP 헤더는 그대로 두고 페이로드만 암호화·보호. → 주로 호스트 간 통신에 사용

- Tunnel 모드: 원래 IP 패킷 전체를 암호화하고, 새로운 IP 헤더를 붙여 전달. → 주로 게이트웨이(방화벽, 라우터) 간 VPN 터널 구성에 사용

현업에서는 거의 항상 ESP in Tunnel mode를 활용

- 사설망을 안전하게 연결해야 하므로, 단순 인증만 제공하는 AH보다 암호화까지 제공하는 ESP가 적합

- 실제 기업의 Site-to-Site VPN, Remote Access VPN 대부분이 ESP 기반으로 구성